Tal y como se suele decir, «un ejemplo ilustrativo ahorra mil explicaciones», por ello y haciendo apropiación de esta frase, en este apartado quisiera mostrar ejemplos cotidianos de casos de éxito que se pueden asemejar y estar próximas a algunas de las necesidades que se os pueden plantear a aquellos quienes lean estas líneas y que estén buscando un perito profesional para la realización de un encargo.

Todos estos casos de éxitos están respaldados con expedientes reales y contrastables.

También, es una gran responsabilidad el informar que todos los informes periciales en los que he participado o colaborado han cumplido con su cometido y objetivo contribuyendo satisfactoriamente a cubrir las expectativas del peticionario del encargo.

Recomendamos también visitar la entrada de ámbitos de Actuación de este mismo blog

************************************************************************************

* EJEMPLOS ESQUEMATIZADOS DE CASOS DE ÉXITOS REALES Y CONTRASTABLES *

***** LLEVADOS A CABO Y EJECUTADOS POR ESTE PERITO *****

>> Certificación de Autenticidad de Correo Electrónicos

Certificación de los correos electrónicos con contenidos que son necesarios validar y contrastar su veracidad y autenticidad.

Por medio del peritaje el contenido de los correos certificados autentificados son presentados en la causas de forma que no pueden ser impugnados.

Por otro lado también se obtiene el efecto contrario, por medio del peritaje se pueden invalidar los correos de la parte contraria. (>> más detalles)

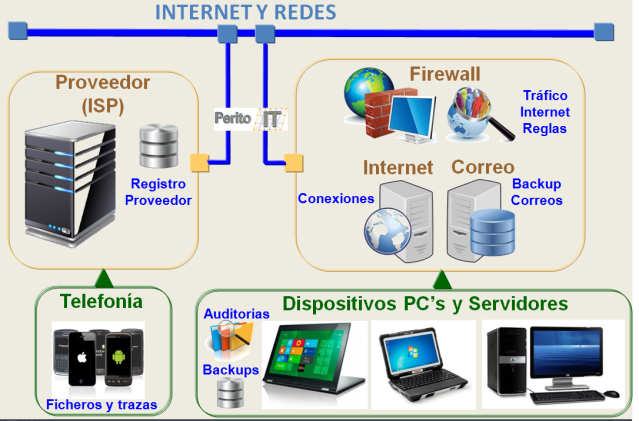

>> Investigación Forense de Dispositivos

En muchos casos las evidencias no están a la vista y es necesario realizar la investigación de dispositivos para identificar, certificar, recopilar y aportar las evidencias a un procedimiento judicial.

>> Monitorización de Trazas y Actividad

En ocasiones es necesario realizar el examen de la actividad en los dispositivos para poder determinar que ha ocurrido o donde se encuentran las evidencias necesarias para el caso o las circunstancias bajo estudio.

>> Captura y Análisis de Mensajería vía WhatsApp

La mensajería instantánea (mensajes en Twitter, WhatsApp, Facebook, etc) están integrados en la interrelación de las personas y como medios habituales de comunicación.

Las evidencias de este tipo no tienen peso probatorio a nivel simplemente de papel si no van acompañadas de la correspondiente validación o certificación pericial de autenticidad y de no manipulación.

La demostración de la autenticidad y no manipulación de este tipo de mensajes permiten la incorporación de los mismos como evidencias incorporables en los expedientes judiciales. (>> más detalles)

>> Verificación de no Manipulación de Mensajería vía WhatsApp.

La mensajería instantánea de WhatsApp es manipulable en función del nivel técnico de quien haya realizado la manipulación. Es por ello que el grado de verificación y la complejidad de la misma difiere en cada caso.

Se hace necesario la aplicación de medidas progresivas de análisis, lo que implica coste y tiempo en función del nivel de sofisticación de la manipulación.

>> Acusación vía identificación de la Dirección IP

Dentro de este grupo existen diversas tipologías cada una de ellas con su propio tratamiento o procedimiento pericial.

a) En un caso de Injurias contra la Autoridad Pública

b) En un caso «Mulero» con Robo en Cuenta Bancaria

c) En un caso de Acoso y Amenazas en las redes.

Recopilación de las evidencias del acoso desde sus diferentes orígenes

d) Calumnias e injurias en las redes sociales (Ejemplo FACEBOOK)

e) Un caso de Tenencia y Distribución de Pornografía.

f) Un caso de Robo/Sustracción de Documentos e Intrusismos vía red

Por medio del informe pericial se analizó la situación completa, y según el caso:

– Se identificaron y pusieron en manifiesto las lagunas existentes en las diligencias realizadas y con ello se estableció que existía claras dudas sobre de la autoría de los hechos, quedando el acusado absuelto de todos los cargos.

– Se recopilaron las evidencias necesarias para poder realizar y reafirmar la acusación.

>> Estafa con facturas falsas en correos electrónicos

Esta es una de las estafas más habituales dentro del contexto empresarial y consiste en que los delincuentes interceptan las comunicaciones, normalmente correos electrónicos, entre un Proveedor y sus Clientes de tal modo que por medio de la modificación de las facturas y del contenido de los correos electrónicos indican al Cliente que realice el pago de las facturas a una cuenta corriente de los delincuentes.

La estafa se descubre cuando el Proveedor reclama la factura impagada y el Cliente argumenta que ha realizado el pago según las indicaciones recibidas del Proveedor.

En estos momentos los delincuentes ya ha desaparecido del escenario con las facturas cobradas en su cuenta corriente donde ya ha sido retirado el dinero.

>> Localización y posicionamiento por medio de antenas de telefonía y llamadas

En muchas situaciones se presume la localización de los individuos por medio de las llamadas telefónica y las antenas que las recibieron.

El objeto de estos expedientes es el demostrar, según sea el caso y la información obrante, con qué insuficiencia de información se está realizando este tipo de afirmación demostrando lo débil de esta prueba / evidencia o, bien todo lo contrario, demostrar con la información necesaria la certeza de donde se encuentra el terminal funcionando y cuan lejos o próximo pudiere éste estar del área o la localización que se le esté atribuyendo. (>>> más detalles)

>> Seguimiento de por medio de las comunicaciones (llamadas de teléfono y datos por conexiones a Internet»

Si se está trabajando con dispositivos que además de la posibilidad de realizar y recibir llamadas telefónicas, dispositivos Smartphone poseen conexiones a Internet por lo que también es posible utilizar estos últimos como elementos que permitan la geoposición en un marco temporal. (>>> más detalles)

>> Revisión de incumplimiento de condena con dispositivos de pulseras electrónicas

En ocasiones se solicita por parte del Ministerio Fiscal una condena de quebrantamiento de condena en base a los registros proporcionados por el Sistema Cometa. Este sistema presenta errores técnicos por lo que los registros han de ser analizados para depurar errores y posibles incoherencias.

Asimismo, no es lo mismo considerar la distancia recta GPS entre dos puntos que la distancia necesaria a recorrer entre los mismos, por lo que puede existir la posibilidad de ser considerado este último criterio a la hora de valorar el quebrantamiento de condena. (>>> más detalles)

>> Demostración de que no hubo autorización por parte del Usuario para aplicación de Roaming o incremento de Navegación en Internet

No son pocas las personas que a final de mes han recibido una factura abultada (más de mil de euros) por parte de su Operadora de telefonía en base a que habían realizado un consumo de Roaming o de Navegación excedido de la cuota normal cuando ellos, como usuarios, no lo habían solicitado ni autorizado sino que lo aplicó la compañía por defecto y luego les pasó la factura reclamando el pago de la misma.

En estos casos, se pone en evidencia a la compañía demostrando que se aplicó la tarifa por defecto sin la autorización del usuario lo que equivale a que no se le pueda aplicar el precio especial al usuario y por lo tanto no se le pueda exigir el pago de lo reflejado en la factura por falta de consentimiento contractual del Usuario. (>>> más detalles)

>> Tratamientos de imágenes de vídeo y fotografías

El análisis de las imágenes necesita de un nivel de calidad y de nitidez suficiente como para apreciar los detalles que permitan la identificación de los individuos, objetos y escenarios.

En ocasiones, la aplicación de filtros, modificación de las sombras, luces, tonos de color o una mayor intensidad de brillo o contraste puede poder en relieve los detalles que se desean apreciar.

El objeto de estos expedientes es el demostrar, la certeza o la duda razonable ante la información visual presentada, sin llegar a distorsionar las mismas a causa del tratamiento que se realiza a las imágenes.

>> Autenticidad de grabaciones y ficheros de Audio, Sonido y Video

Las evidencias en forma de ficheros de audio y grabaciones, son necesarias validarlas para poder autentificar su contenido y, con ello, las transcripciones de las conversaciones o bien dar validez a la información contenida en las mismas.

La mala calidad de las grabaciones, el sonido de fondo o ambiental hacen que en ocasiones sea muy difícil poder validar este tipo de ficheros y poder detectar si ha habido manipulación o no.

Con el tratamiento pericial y la autenticación de los mismos se consiguió que estos ficheros pudieran ser aportados con como evidencias probatorias en el proceso correspondiente.

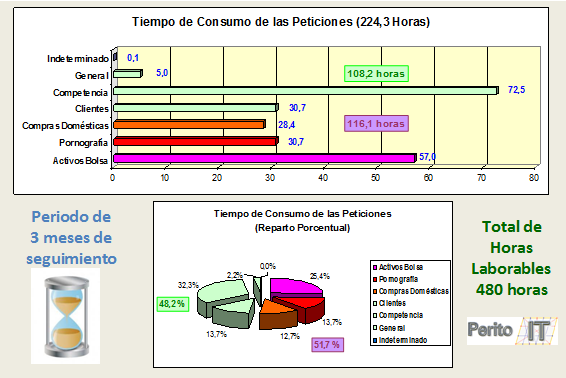

>> Despido Procedente por Uso y Abuso de Medios de la Empresa

Dentro del contexto del departamento administrativo, se estaba produciendo un abuso y/o uso indebido de los medios informáticos de la empresa.

La actuación pericial, posibilitó que se alcanzase una negociación de despido satisfactoria para las partes.

>> Investigación de información gestionada o manipulada por un empleado

Investigación llevada a cabo para conocer el origen, tenencia o transmisión de información sensible de la empresa en manos de un empleado deshonesto.

Dentro del contexto del departamento administrativo, se estaba produciendo un abuso y/o uso indebido de los medios informáticos de la empresa.

>> Apropiación indebida o sustracción de información de la empresa, revelación de secretos

Este tipo de acciones se suelen llevar a cabo por empleados o socios que tienen en mente un cambio profesional, yéndose a trabajar con la competencia directa o bien por cuenta propia.

La apropiación de los documentos y de la información se realiza con el claro ánimo de favorecerse en su nueva etapa profesional con información relevante y clave de la empresa.

Con el peritaje no sólo se consigue la constatación del hecho, no permitiendo la impunidad del mismo, sino que se evita que un tercero de la competencia acabe beneficiándose de la acción delictiva del ex-empleado o ex-socio.

>> Incumplimiento Contractual en la Implantación y el Desarrollo de un sistema ERP Corporativo

En la puesta en marcha de un sistema estratégico para la empresa el proveedor dilata e incumple los plazos previstos en reiteradas ocasiones.

El peritaje permitió la negociación acordada y el cierre del proyecto de una forma ordenada así como la devolución de parte de lo devengado en conceptos que no se llegaron a materializar.

>> Errores en la Prestación de Servicios Subcontratados

La mala praxis profesional y falta de medios del proveedor ocasionó que una empresa dedicada a prestar los servicios vía Internet quedase inoperativa por un prolongado periodo de tiempo.

El peritaje permitió establecer las evidencias necesaria para posibilitar el contencioso correspondiente.

>> Errores Ocultos en Implantación de un sistema ERP Corporativo

En la implantación de un ERP Corporativo con Control de Calidad, Almacén y Producción se realizó la entrega de nuevos desarrollos y adaptaciones para particularizar el sistema de producción, estos nuevos desarrollos incorporaban errores ocultos que no fueron asumidos por el proveedor y que se camuflaron dentro del mantenimiento. Este era un proveedor exclusivo y existía alta dependencia del mismo.

Gracias a la actuación pericial se recuperaron los costes indebidamente imputados y se renegoció un nuevo contrato de Mantenimiento ajustado a las necesidades y la realidad.

>>Publicidad engañosa en la red

La información publicitaria sirve de reclamo para captar ventas y clientes. Sin embargo, cuando comienzan a aparecer las quejas y el tono de las mismas van creciendo, los empresarios, distribuidores o vendedores avispados hacen desaparecer la información o la reemplazan por otra en un intento claro de poder negar lo que en su día fue evidente, es aquí donde los clientes afectados comienzan a experimentar su impotencia al no poder demostrar lo que en su momento había estado expuesto o publicitado en la web.

El peritaje con herramientas recopiladoras de información histórica en la web permitió plantear la reclamación ante los tribunales evidenciándose la información contenida en su momento y cómo ésta había desaparecido de la web en los momentos contemporáneos.

>> Propiedad Intelectual

La Propiedad Intelectual posee una tipología muy características siendo principalmente encargos donde se han de tratar temas de ejecución de medidas cautelares por infringir la normativa sobre el uso licenciado de los programas o bien la casuística propia del plagio de software o de las páginas y sitios web.

a) Uso no Licenciado // Aplicación de Medidas Cautelares

b) Plagio de Software

c) Reclamación y Defensa de Propiedad Intelectual

Una empresa de dispositivos electrónicos decide realizar un análisis del estado actual de la técnica de la competencia en base a patentes que obran en su poder.

El informe pericial proporcionó la información técnica necesaria para la toma que dicha empresa pudiese encauzar sus acciones de reclamación de uso y el pago de royalties correspondientes.

d) Acusación de Piratería de Software

Una gran empresa de software por medio de la utilización de una agencia de investigación realizó una acusación a una cadena de establecimientos de venta de equipos informáticos en base a la venta y distribución de software pirata o no licenciado.

El informe pericial puso en relieve las irregularidades llevadas a cabo en la investigación, las roturas de cadena de custodia, lo efímero y poco consistente de la acusación, la falta de profesionalidad con la que se realizó las pesquicias y que invalidaba los informes de los investigadores.

>> Reclamación por Incumplimiento en Contrato Tecnológico

Por medio de unos acuerdos mercantiles una empresa tecnológica ofrece la comercialización de servicios en forma de franquicia, al no alcanzarse las expectativas de ventas, se produce una demanda de los franquiciados hacia los productos que formaban la franquicia y hacia su funcionamiento.

El informe pericial demostró que los productos cumplían la prestación de los servicios según lo acordado y contratado, quedando la franquicia absuelta de todos los cargos.

>> Denuncia en Consumo.

El propietario de un establecimiento, realizó la venta de unos equipos informáticos a unos precios muy competitivos y ventajosos dadas las prestaciones de los dispositivos, al cabo de unos meses, hubo una reclamación en Consumo por parte de los clientes alegando que ellos querían haber adquirido la versión más nueva y requerían el cambio de todos los equipos sin coste.

La actuación pericial demostró que la información fue entregada a los clientes y que estos conocían las prestaciones de los equipos, por lo que no prospero la denuncia.