Una de las estafas más habitual y cuantiosa que sufren los usuarios de móviles es la estafa del envío o de la paquetería. Ejemplo de ello serían el virus FedEx, el de Correos y el de cualquier otro nombre de empresa de mensajería o paquetería.

Estos virus son peligrosos porque actúan de forma que la validación bancaria de doble factor queda anulada como medida para evitar el fraude, por lo que en la reclamación posterior al banco se hace muy difícil de demostrar porque el banco siempre responde que la transacción se ha realizado con las garantías y validaciones de las credenciales de la víctima.

Para evitarlo, es necesario que el usuario llegue a comprender el funcionamiento del mismo de una forma sencilla para que pueda identificarlos en cualquier forma y variante que se le presente.

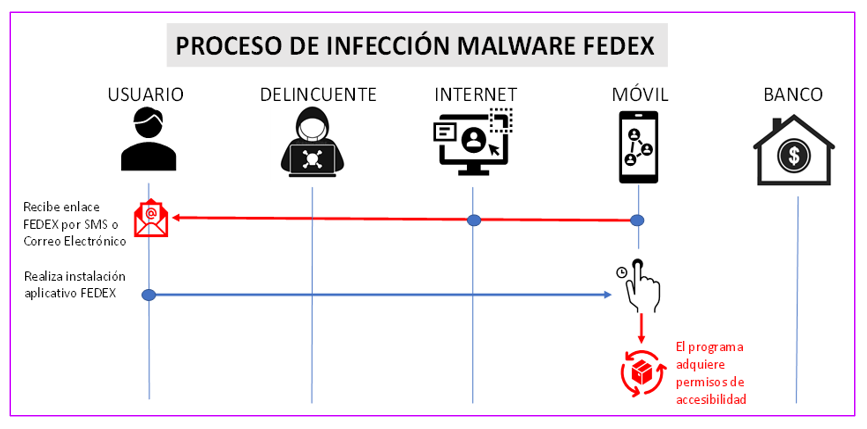

A continuación, a modo general e ilustrativo, se muestra y explica todo el proceso de prevención, infección y estafa de este tipo de amenazas.

El factor de credibilidad de la situación es que la víctima opere normalmente con empresas de paquetería o de mensajería o exista la expectativa de la recepción de algún envío.

⇒ La primera barrera preventiva sería que si no se espera ningún paquete o envío NO SE ACCEDA AL ENLACE que se proporciona en el correo, sms o mensaje recibido porque con seguridad es malicioso.

Normalmente, cuando es seleccionado el enlace solicita que se instale una aplicación en el teléfono móvil, bien sea para el seguimiento o para la consulta de la paquetería o mensaje. Los delincuentes necesitan que esta acción se lleve a cabo para poder tener acceso al teléfono móvil

⇒ La segunda barrera preventiva sería NO INSTALAR NINGUNA APLICACIÓN en el teléfono proveniente de ninguno de estos sitios proprocionados por estos enlaces. Hacerlo siempre desde los repositorios oficiales de las APPs.

Si se lleva a cabo la instalación, en uno de sus pasos, por parte del proceso de instalación se solicitará a la víctima que proporcione autorización para obtener permisos en el teléfono. Si se accede a ello, la víctima está proporcionando a los delincuentes permisos de acceso a las aplicaciones e información del teléfono.

⇒ La tercera barrera preventiva sería NO PROPORCIONAR NINGÚN TIPO DE PERMISO en el teléfono a la aplicación que se está instalando.

Llegado a este punto no existe ninguna medida preventiva adicional para evitar el desastre porque el delincuente posee todo lo necesario para llevar a cabo la estafa, sólo tiene que esperar que haya una conexión al banco desde el teléfono para tomar las credenciales de acceso (usuario y contraseña) de la víctima y llevar a cabo la estafa realizando transferencias a otras cuentas bancarias.

A continuación, se muestran los diagramas básicos de lo que sucede y su secuencia de actuación.

INFECCIÓN

ADQUISICIÓN DE CREDENCIALES

EJECUCIÓN DE LA ESTAFA

Tal y como se puede apreciar desde el punto de vista del Banco, la secuencia de sucesos de las transacciones es correcta y ha sido validadas por el usuario tanto en la ejecución como en el control de seguridad de la validación de doble factor.

Aún y así, con un buen peritaje informático contastador que demuestre los hechos y su secuencia existen posibilidades de obtener judicialmente el retorno por parte del banco del dinero estafado.